Los investigadores de seguridad han detectado un nuevo malware que se sospecha que realiza tareas de espionaje. Los piratas informáticos infectan dispositivos haciéndose pasar por agencias gubernamentales, normalmente agencias tributarias como el Servicio de Impuestos Internos (IRS). Una vez que el software malicioso está en un PC, puede recopilar información (recopilar datos personales, contraseñas y más), descargar software malicioso adicional y cargar datos al servidor del pirata informático. Todo esto lo hace mientras utiliza Google Sheets para evitar sospechas y almacenar datos.

Ilustración de una computadora siendo hackeada por malware (Kurt “CyberGuy” Knutsson)

Todo comienza con un correo electrónico falso

Los piratas informáticos que están detrás del malware, llamado “Voldemort”, lo han diseñado de forma inteligente para evitar ser detectados. Al igual que el nombre Voldemort deletreaba problemas en la serie de Harry Potter de J.K. Rowling, también está causando problemas en el mundo de la ciberseguridad.

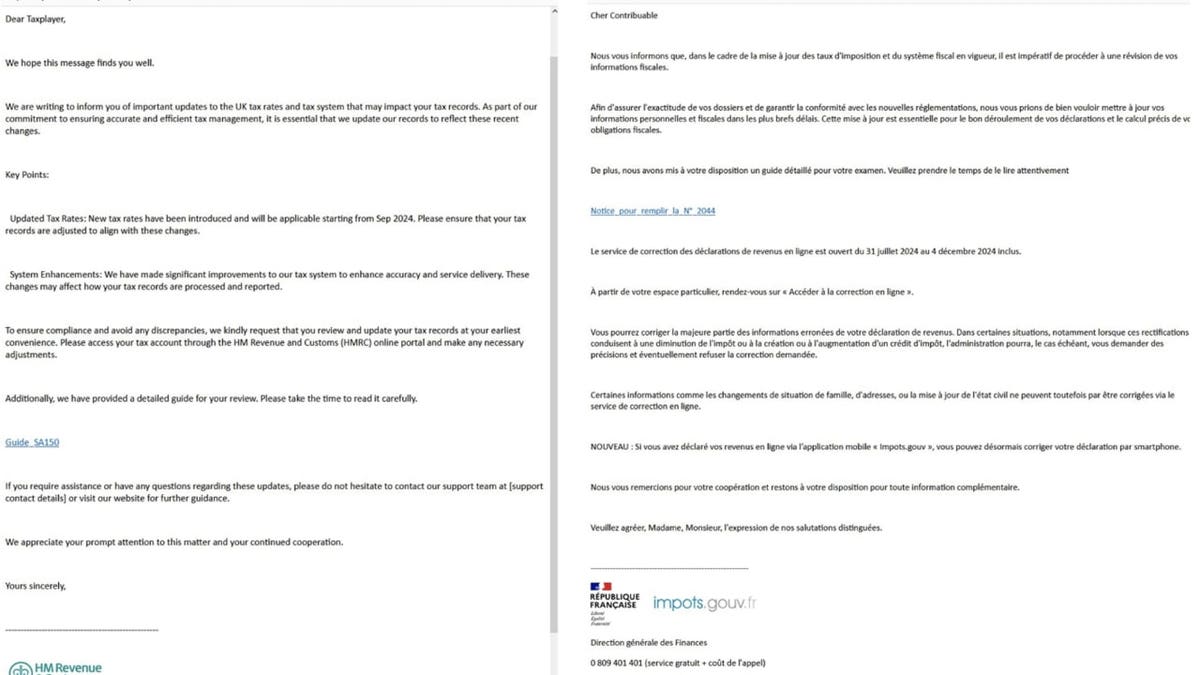

El ciberataque comienza cuando recibes un correo electrónico que parece provenir de una agencia tributaria del gobierno. Según Punto de pruebaLos piratas informáticos que están detrás de esta campaña se han hecho pasar por agencias tributarias de varios países, incluidos Estados Unidos (IRS), Reino Unido (HM Revenue & Customs), Francia (Direction Générale des Finances Publiques), Alemania (Bundeszentralamt für Steuern), Italia (Agenzia delle Entrate) y, a partir del 19 de agosto, India (Income Tax Department) y Japón (National Tax Agency). Cada señuelo de correo electrónico estaba personalizado y escrito en el idioma de la autoridad tributaria suplantada.

Los analistas de Proofpoint descubrieron que los piratas informáticos adaptaban sus correos electrónicos de phishing para que coincidieran con el país de residencia del objetivo basándose en información pública disponible en lugar de la ubicación de la organización o el idioma sugerido por la dirección de correo electrónico. Por ejemplo, algunos objetivos de una organización europea recibieron correos electrónicos en los que se suplantaba a la Hacienda Pública porque estaban vinculados a Estados Unidos en los registros públicos. En algunos casos, los piratas informáticos confundieron el país de residencia cuando el objetivo compartía un nombre con una persona más destacada.

El correo electrónico también intenta imitar el correo electrónico de la agencia gubernamental. Por ejemplo, a los ciudadanos estadounidenses se les enviaron correos electrónicos falsos con el mensaje “no_reply_irs”.[.]gobierno@amecaindustrial[.]con.”

Correo electrónico que intenta imitar el correo electrónico de una agencia gubernamental (Proofpoint) (Kurt “CyberGuy” Knutsson)

El ataque se desarrolla inteligentemente en tu dispositivo.

En el correo electrónico falso, los piratas informáticos que se hacen pasar por el gobierno le advierten sobre los cambios en las tasas y los sistemas impositivos y le piden que haga clic en un enlace para leer una guía detallada. Al hacer clic en el enlace, se le dirige a una página de destino que utiliza las URL de caché de Google AMP para redirigirle a una página con un botón que dice “Haga clic para ver el documento”.

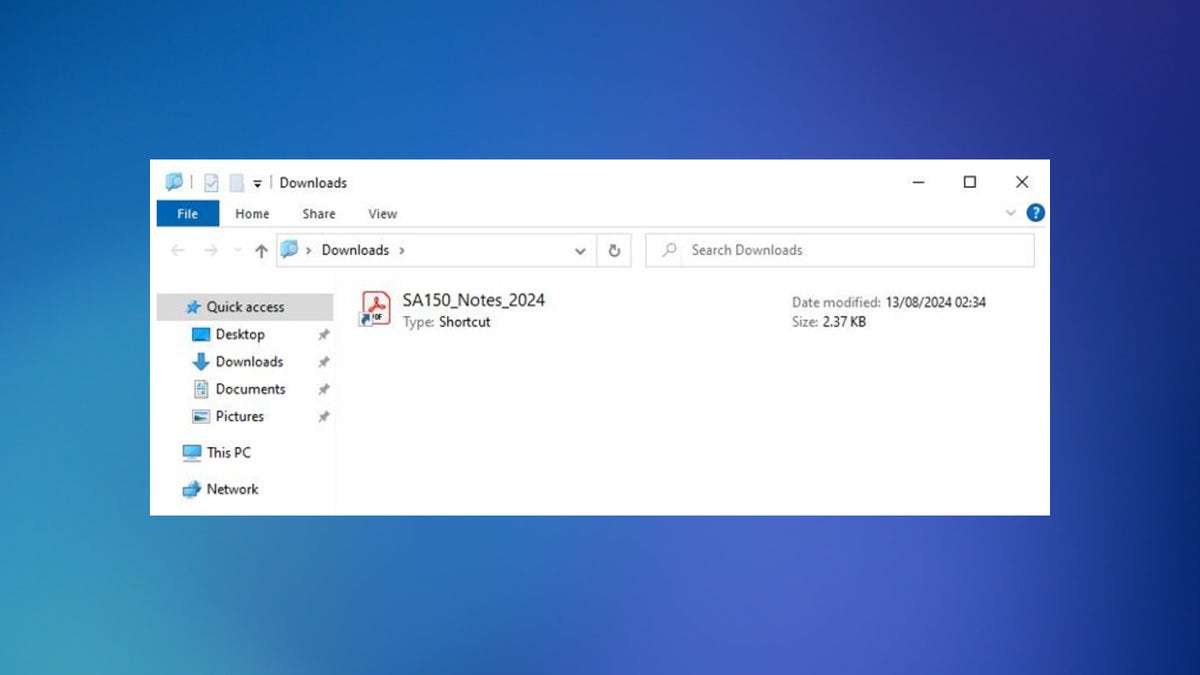

Después de hacer clic en el botón, los piratas informáticos comprueban si estás usando un dispositivo Windows. Si es así, te redireccionarán a otra página. Cuando interactúas con esa página, se activa una descarga que parece un archivo PDF en la carpeta de descargas de tu PC, pero en realidad es un archivo LNK o ZIP alojado en un servidor externo.

Cuando abres el archivo, se ejecuta un script de Python desde otro servidor sin descargarlo en tu computadora. Este script recopila información del sistema para crear un perfil tuyo, mientras se abre un PDF falso para ocultar la actividad maliciosa.

Descargue un archivo que parece PDF en la carpeta de descargas de su PC (Proofpoint) (Kurt “CyberGuy” Knutsson)

Voldemort usa Google Sheets para almacenar datos

Una vez que el malware haya infectado con éxito su dispositivo Windows, puede:

- Silbido:Verifique si todavía está conectado a su servidor de control

- Director:Obtenga una lista de archivos y carpetas en su sistema

- Descargar:Envía archivos desde tu sistema al servidor de control

- Subir: Coloque archivos del servidor de control en su sistema

- Ejecutivo:Ejecutar comandos o programas específicos en su sistema

- Copiar: Copiar archivos o carpetas en su sistema

- Mover: Mueva archivos o carpetas en su sistema

- Dormir:Pausa su actividad por un tiempo determinado

- Salida:Dejar de ejecutarse en su sistema

El malware utiliza Google Sheets como centro de mando, desde donde obtiene nuevas instrucciones y almacena los datos robados. Cada dispositivo infectado envía sus datos a celdas específicas de Google Sheets, marcadas con identificadores únicos para mantener todo organizado.

Voldemort interactúa con Google Sheets a través de la API de Google, utilizando un ID de cliente integrado, un secreto y un token de actualización almacenados en su configuración cifrada. Este método proporciona al malware una forma fiable de comunicarse sin levantar sospechas, ya que Google Sheets se utiliza ampliamente en las empresas, lo que dificulta que las herramientas de seguridad lo bloqueen.

CÓMO RECONOCER Y EVITAR SER VÍCTIMA DE ESTAFAS EN ALQUILERES VACACIONALES

4 formas de protegerse de los ataques de malware

Los piratas informáticos están lanzando malware cada vez más sofisticado, pero eso no significa que esté indefenso. A continuación, se ofrecen algunos consejos para protegerse de este tipo de ataques.

1) Lea atentamente los correos electrónicos confidenciales: La mejor manera de detectar correos electrónicos falsos que contienen malware es revisarlos con atención. Si bien los piratas informáticos pueden ser expertos en tecnología, sus habilidades lingüísticas a menudo no son perfectas. Por ejemplo, en las capturas de pantalla anteriores, puede ver errores tipográficos como “Taxplayers” en lugar de “Taxpayers”. Las agencias gubernamentales no suelen cometer este tipo de errores.

2) Verifique el dominio del correo electrónico: Verifique que el dominio del correo electrónico coincida con la organización que dice representar. Por ejemplo, un correo electrónico del IRS debe provenir de una dirección que termine en “@irs.gov”. Tenga cuidado con los pequeños errores de ortografía o variaciones en el dominio.

3) Invertir en servicios de eliminación de datos: Los piratas informáticos lo atacan en función de la información que usted tiene a disposición del público, que puede ser cualquier cosa, desde información filtrada a través de una violación de datos hasta la información que proporcionó a una tienda de comercio electrónico. Consulta mis mejores opciones de servicios de eliminación de datos aquí.

4) Tener un software antivirus potente: Si tiene instalado un software antivirus potente en su dispositivo, podrá protegerlo cuando reciba este tipo de correos electrónicos fraudulentos o abra accidentalmente el archivo adjunto o haga clic en un enlace. La mejor manera de protegerse de hacer clic en enlaces maliciosos que instalan malware que puede obtener acceso a su información privada es tener una protección antivirus instalada en todos sus dispositivos. Esto también puede alertarlo sobre cualquier correo electrónico de phishing o estafas de ransomware. Obtenga mis selecciones de los mejores ganadores de protección antivirus de 2024 para sus dispositivos Windows, Mac, Android e iOS.

La conclusión clave de Kurt

Aunque los investigadores no pueden afirmarlo con certeza, muchas de las técnicas utilizadas por el malware son similares a las empleadas por los piratas informáticos sospechosos de espionaje. Incluso si esta evaluación resulta ser incorrecta, la escala y la sofisticación del ataque son preocupantes. Cualquier persona sin conocimientos técnicos podría convertirse fácilmente en víctima y perder datos personales y dinero. Este ataque se dirige específicamente a los usuarios de Windows, lo que también plantea dudas sobre el marco de seguridad de Microsoft.

¿Qué medidas crees que deberían implementar las organizaciones para proteger mejor a las personas de los ataques de malware? Cuéntanoslo escribiéndonos a Cyberguy.com/Contacto.

Para recibir más consejos técnicos y alertas de seguridad, suscríbase a mi boletín gratuito CyberGuy Report dirigiéndose a Cyberguy.com/Boletín informativo.

Hazle una pregunta a Kurt o cuéntanos qué historias te gustaría que cubriéramos..

Sigue a Kurt en sus canales sociales:

Respuestas a las preguntas más frecuentes de CyberGuy:

Novedades de Kurt:

Copyright 2024 CyberGuy.com. Todos los derechos reservados.

Leer más Tech News in Spanish

0 Comentarios